Notre responsabilité envers la sécurité des réseaux informatiques

Qu’est-ce que la technologie de l’information (TI) ?

En résumé, tout ce qui est lié à la technologie informatique est un composant des TI.

TI dans l’informatique domestique : quelques composants

Liste non exhaustive :

- Smartphones

- Tablettes

- Ordinateurs portables / de bureau

- Objets connectés utilisés pour la domotique (ampoules, sonnettes, thermostats, etc.)

- Connexion Internet et moyens de l’utiliser (WiFi, câbles).

TI dans l’informatique professionnelle : quelques composants

Liste non exhaustive :

- Tous les composants de l’informatique domestique

- Centres de données

- Serveurs, hyperviseurs, baies de stockage, etc.

- Routeurs, commutateurs, pares-feux, etc.

- Sites web, applications

- Données clients publiques ou privées

Qu’en est-il de la sécurité informatique dans l’informatique professionnelle ?

La sécurité informatique est le moyen de protéger les composants TI contre toutes sortes de menaces :

- Elle doit être considérée comme une assurance à long terme.

- Elle doit couvrir l’infrastructure physique autant que l’infrastructure logique.

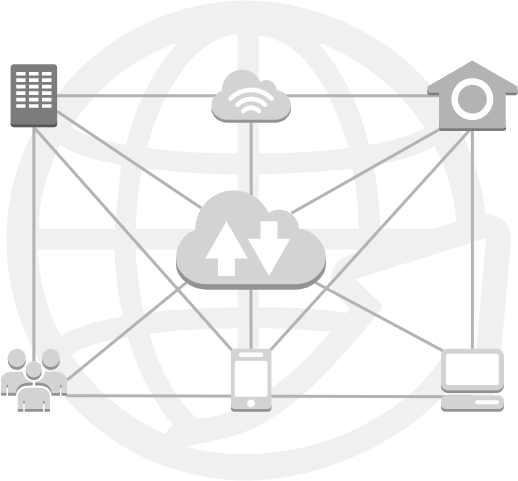

Réseau informatique : le composant clé à sécuriser ?

Avec une forte prédominance des usages liés à Internet, l’infrastructure réseau doit être considérée comme l’épine dorsale de la technologie informatique.

En plus des exigences de forte fiabilité, de plus en plus de capacités ont été ajoutées aux architectures réseau au fil du temps, telles que des couches d’inspection/protection de contenu contre les cybermenaces.

Tout le monde doit se sentir concerné par la sécurité des réseaux informatiques. Pourquoi ? Comment ?

Des exécutifs aux techniciens d’exploitation, en passant par les architectes réseaux, tout le monde devrait être conscient de l’importance de sécuriser les réseaux informatiques.

Comme mentionné plus haut dans un cadre plus global, la sécurité des réseaux informatiques dans l’informatique professionnelle doit être considérée comme une assurance à long terme, ce qui signifie :

- Une bonne connaissance du périmètre à protéger :

- “À besoin flou, connerie très précise” : en langage moins fleuri, la sécurité nécessite de la précision.

- Les attentes en matière de sécurité évoluent avec le temps et nécessitent des ajustements en termes de configuration et de contrats de service.

- Conscience des coûts d’investissement :

- Investir dans le matériel des dispositifs réseau et/ou des licences logicielles perpétuelles est une chose, mais il faut considérer que la politique de cycle de vie pour maintenir une infrastructure à jour est d’environ 5 ans.

- Conscience des coûts opérationnels :

- Typiquement, les fonctionnalités de prévention des menaces intégrées dans les dispositifs réseau de base sont liées à des licences limitées dans le temps. Ces coûts sont cumulatifs avec les contrats de support matériel ou logiciel de base.

- Dans certains cas, 99,99 % SLA et un support 24/7 sont indispensables.

- Plus les exigences de sécurité sont élevées, plus les coûts récurrents seront élevés.

Appel à discussion !

Comme vous pouvez le voir, cet article reflète uniquement mon opinion sur ce sujet.

Alors n’hésitez pas à suivre mon fil LinkedIn et réagir à cet article avec vos propres pensées et mots !